Cel-GO基础语法学习

一、基础用法前段时间学了点golang的基础语法,就来学习cel-go模块的使用,网上有用的教程倒是比较少,cel-go的github官方页面倒是给了点示例代码可以学习下。

1.变量使用示例123456789101112131415161718192021222324252627282930313233343536package examplesimport ( "fmt" "log" "github.com/google/cel-go/cel")// 入口函数func ExampleSimple() { // 通过NewEnv创建一个程序环境,并且该程序环境内声明了一个String类型的变量name env, err := cel.NewEnv(cel.Variable("name", cel.StringType)) if err != nil { log.Fatalf("environment creation error: %v\n", err) &# ...

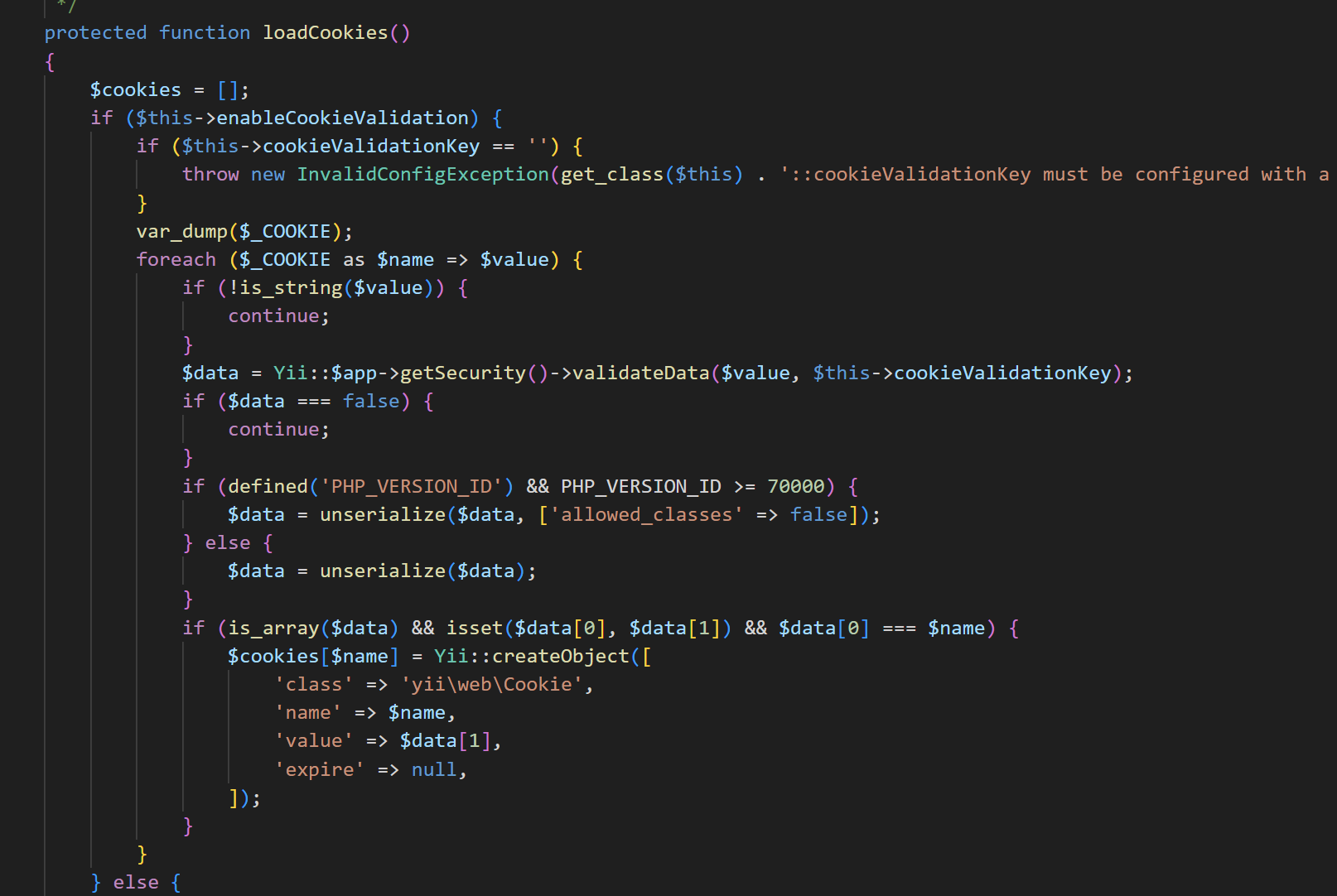

MYSQL注入总结笔记

一、常用查询语句12345678910111213141516# 查询第一个数据库名SELECT schema_name FROM information_schema.schemata limit 0,1;# 查询第二个数据库名SELECT schema_name FROM information_schema.schemata limit 1,1;# 查询某个数据库下的所有表SELECT table_name FROM information_schema.tables where table_schema="dbname";# 查询某个表下的所有字段名SELECT column_name FROM information_schema.columns where table_schema="dbname" and table_name="tbname";# 查询当前数据库SELECT database();# 查询当前用户名SELECT user();# 查询当前数据版本SELECT version();# 或SELEC ...

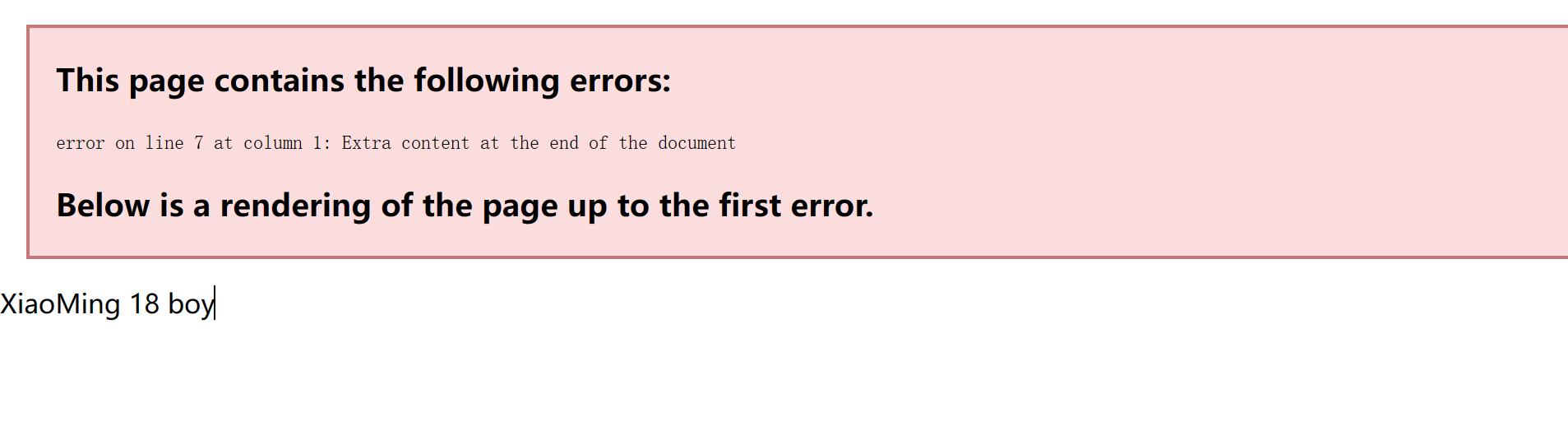

XXE漏洞初探

一、漏洞环境搭建

简单点可以直接下载phpstudy集成环境,愿意多熟悉Linux操作的可以自己在虚拟机搭建Apache环境或Nginx环境,这边就不赘述,本次采用的脚本语言是PHP。

首先是前端代码,利用Javascript提交所填写的xml数据到后端

1234567891011121314151617181920<!DOCTYPE html><html><head> <title>XXE Vulnerability Example</title></head><body> <h1>XXE Vulnerability Example</h1> <textarea id="inputXML"></textarea><br><br> <button onclick="sendXML()">Submit XML</button> <script> ...

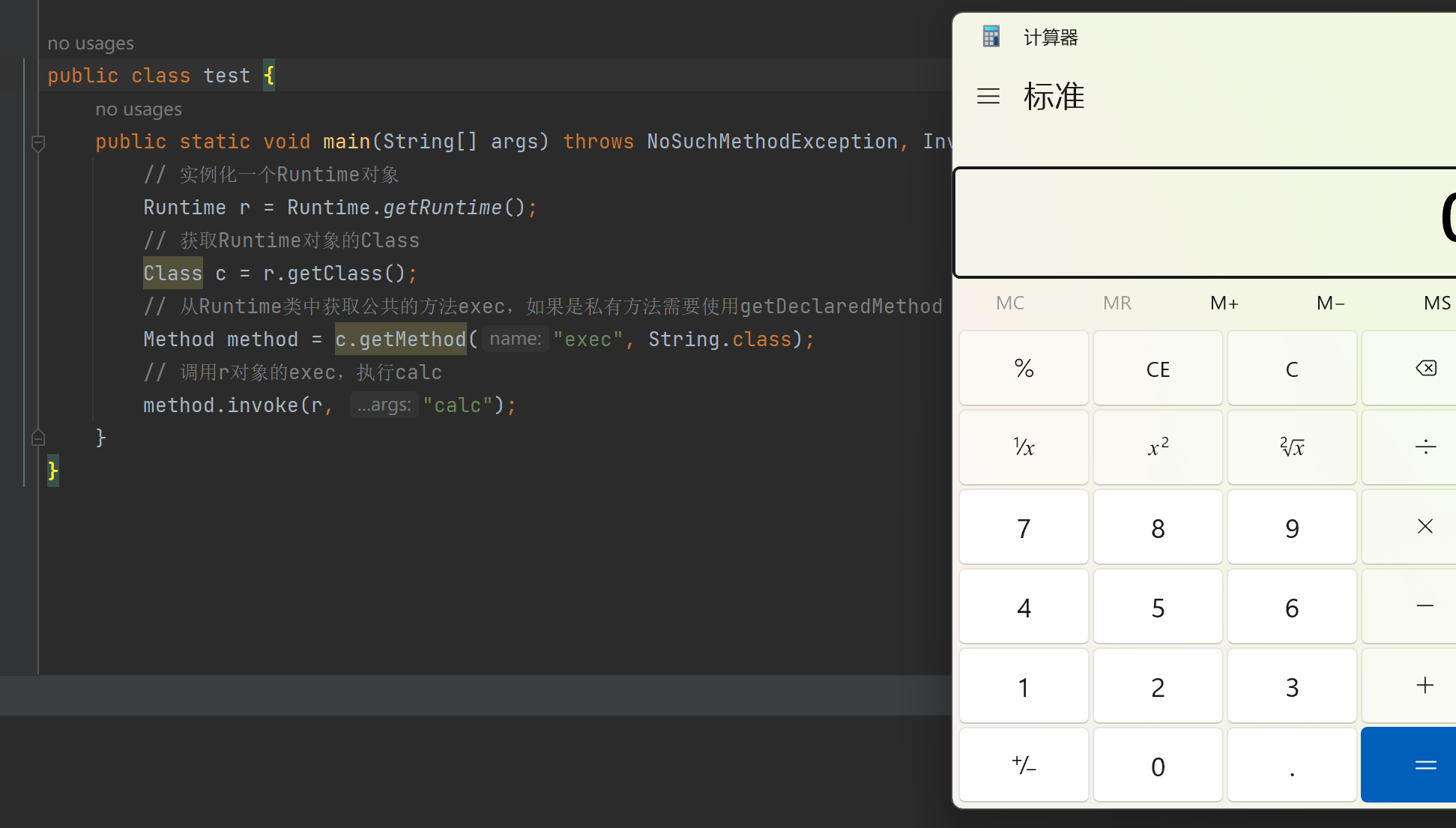

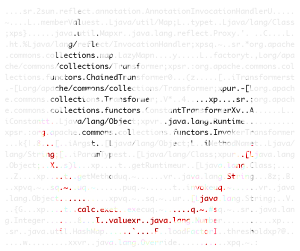

Java反序列化学习——CC1链构造

一、危险函数查找0x01. Transformer类型CC链的构造几乎大部分都依赖于实现Transformer接口的类,注释也标注所有该类的说明,并且所有实现该接口的类都可序列化

其中最为明显的是注释中的Invoker类,全称也就是InvokerTransformer,可以调用传入的对象的指定方法并返回其调用结果,跟进查看发现该类中的transform方法提供了动态调用方法的函数,如果能控制变量iMethodName,iParamTypes,iArgs变量就能执行任意对象的任意方法,即我们可以传入一个Runtime对象,让它调用exec方法即可执行系统命令。

如果无法控制类属性,则可通过反射去修改(JDK17以下编译)

另外该类存在一个构造函数,说明上面说的变量都是可控的

0x02. 简单攻击链构造反射动态调用函数的简单例子如下:

那我们可以先简单构造一个使用InvokerTransformer去执行命令的链,运行以下代码成功弹出计算器。

12345Runtime r = Runtime.getRuntime();// 实例化一个InvokerTransformer对象, ...

红日内网渗透靶机(一)

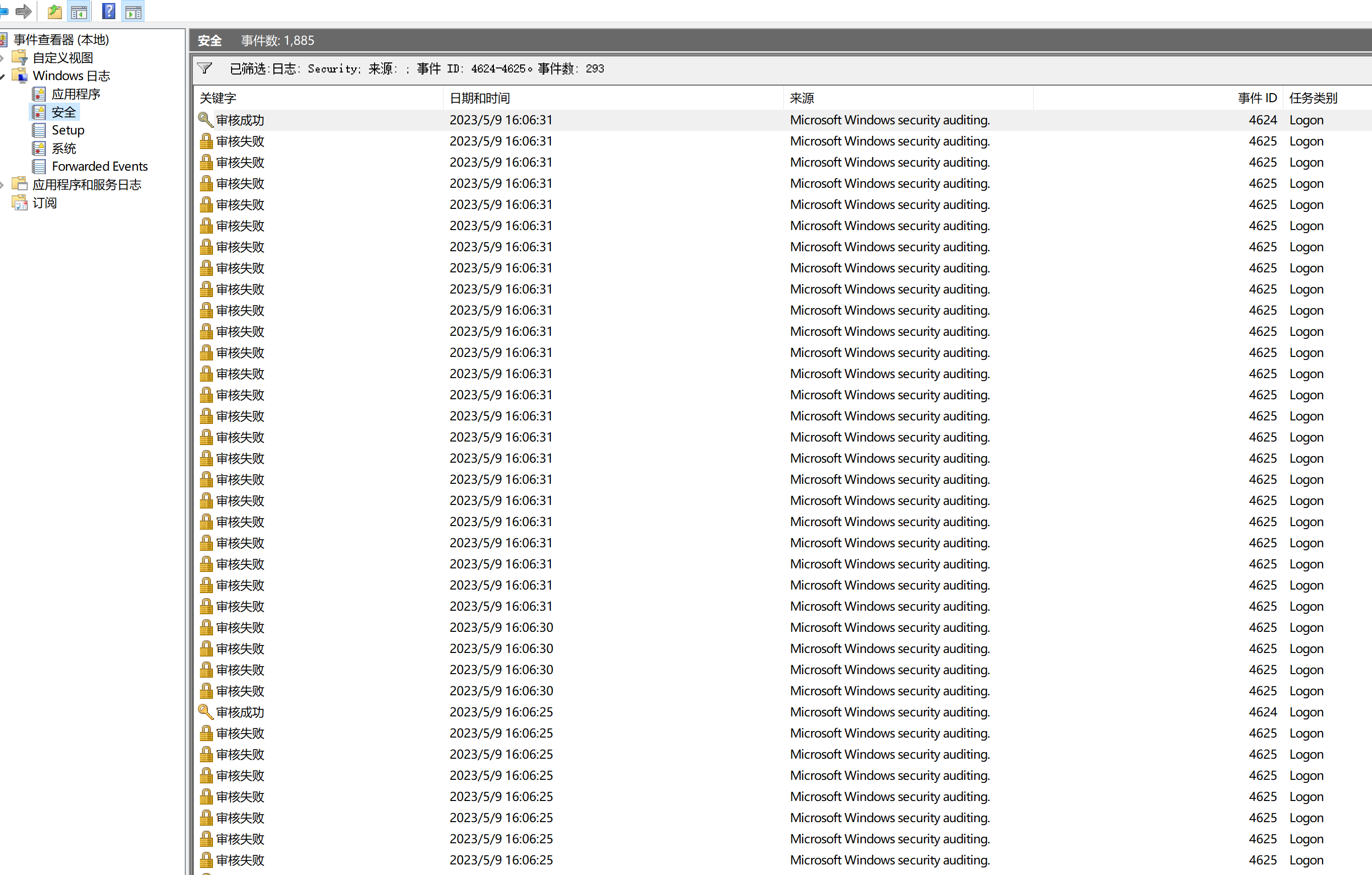

再搭建靶机的时候很抓狂的是官网好像没给出密码,导致我一直无法登陆配置自定义IP,因为我并不想改变我nat网卡的网段

靶机本身也有问题

靶机搭建靶机地址下载:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

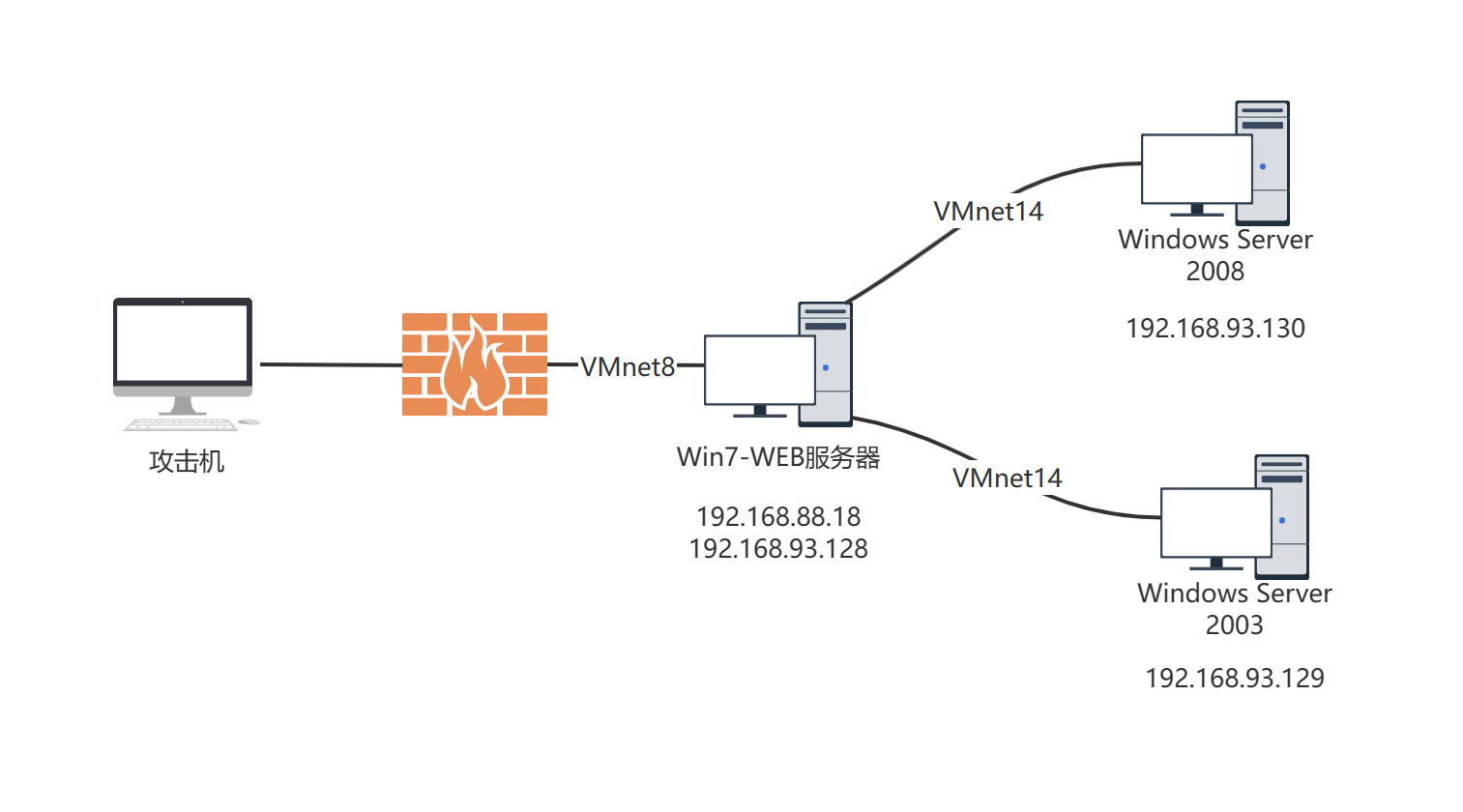

拓扑图如下所示:

下载完成后使用VMware打开,各个虚拟网卡的网段如下:

VMnet8:192.168.88.0/24

VMnet14:192.168.93.0/24

其中VMnet8网卡是我虚拟机默认的网段,VMnet14是额外添加的虚拟网卡,添加网卡时要注意修改一个配置,网段你们想怎么选都行,下图箭头所指默认时勾上的,要去掉,否则你电脑本机就能直接访问该网段。

下图给出Windows7的网卡配置,其他的你们看图就知道选哪个网卡

因为有些靶机的IP是配的静态的,故需要登陆进去修改,三个靶机密码都是hongrisec@2019,一开始我搞半天都不行,原网站也没给出静态的IP信息,后面去其他人的博客上才找到配置好网络环境(有些靶机会提示密码过期,重新改下就行)

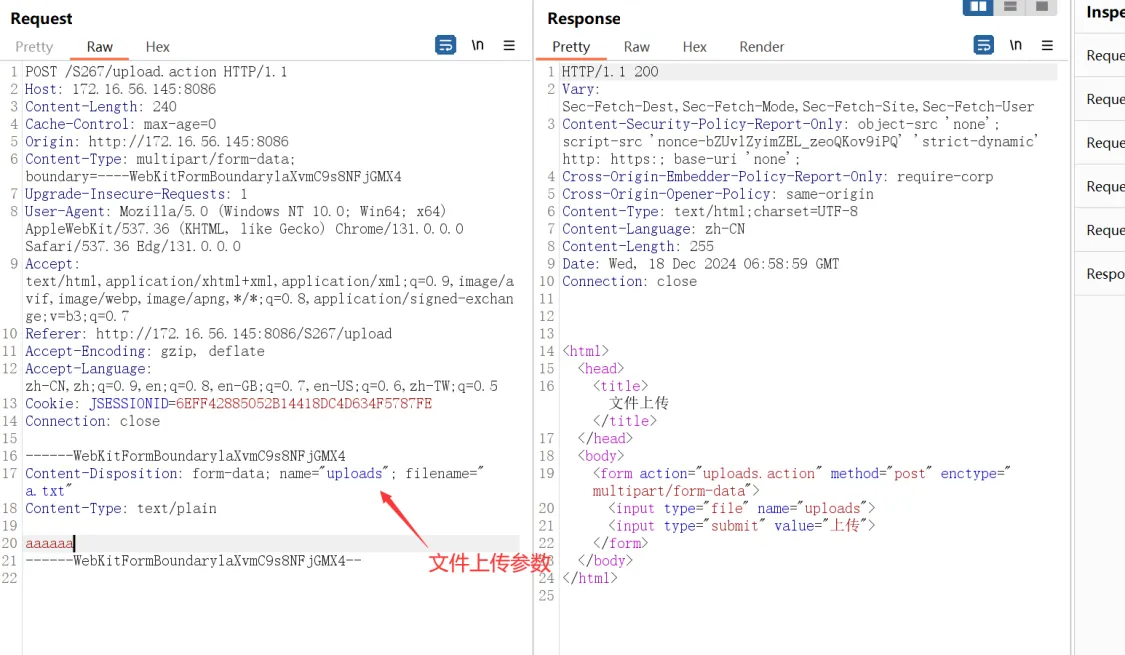

最后Win7内有个phpstudy运行不 ...

ysoserial工具分析

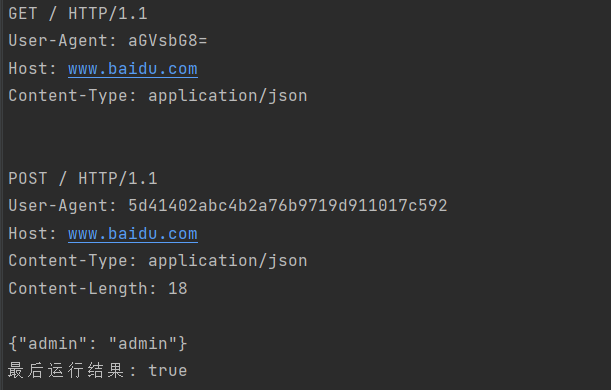

一、URLDNS链 当我们运行以下命令时,ysoserial工具就会给我们构造好URLDNS链,我们将该字节流反序列化后,就能在dnslog平台看到对应的dns查询记录,那ysoserial是如何构造这个链的呢?

1java -jar ysoserial.jar URLDNS "http://ybrsa4.dnslog.cn" > urldns.txt

我们从github中下载frohoff/ysoserial源码,并找到URLDNS.java类,首先可以看到该链的构造概述

我们仔细分析一下源码,了解其构造原理:

其getObject方法内首先先实例化了一个SilentURLStreamHandler类,该类属于ysoserial工具继承URLStreamHandler类并重写了getHostAddress和openConnection方法

主要目的是为了防止该链在序列化之前就触发了DNS查询,导致分不清楚是在构造链还是在反序列化的时候触发的DNS查询。我们继续跟进HashMap中的put方法,可以看到其中又调用了putVal ...